コラム

合同会社デジタル鑑識研究所 代表

2023.01.24

とある地方の工業団地にある、株式会社部品サプライ。自動車部品の製造を請け負う中堅企業だ。

ある朝のこと、若手の社員が出勤すると、そこに会社はなかった。いや、物理的には存在していたが、社内は怒号と鳴り止まない電話の着信音で喧噪を極め、会社としての体をなしていなかったのである。

「制御系も動きません。ライン停止です!」

「TOYOSANから状況報告を求める電話です!」

「マスコミから問い合せが!」

その中心で集中砲火を浴びている総務部長は放心状態で、今の会社の姿そのもののようだった。

その1時間ほど前のこと、いつも早めに出勤する総務部長が自席のノートパソコンを開いた。前日、作業の途中だったこともあり、電源は落とさずにモニタ部分を閉じただけだったのだが、画面を見た部長は目を見開いた。

「なんだこれは?!」

見慣れない画面に、英語のメッセージが表示されている。

「ファイルを暗号化した、身代金を支払え……払わなければ……機密情報を公開する?」

英語が苦手な部長でもなんとか読める英文で書かれた脅迫状だった。

ほかにも、デスクトップのファイルがすべて真っ白なアイコンになり、拡張子が『.ransom』になっている。その一つをダブルクリックしてみたが、なにも起こらなかった。

部長はしばらく画面を見つめていたが、あることを思い出し椅子から飛び上がった。

まさにそのとき、電話の音が鳴り響いた。

「はい、株式会社部品サプライです」

「私、夕日新聞の記者です。失礼ですがお名前と肩書きをいただいてよろしいですか?」

「あ……、総務部長の常滑ですが……」

「総務部長の常滑さんですね。ダークウェブに御社のサーバーをランサムウェアに感染させたという書き込みがありますが、これは事実ですか?」

「え? ランサムウェア? いや、まだ……」

突然の質問に部長は困惑を隠せない。

「詳細は追ってで結構です。事実かどうかだけ教えてください」

記者が追い込む。

「私も今さっき知ったばかりで……」

「ということは事実なんですね!」

「ええ、まあ……」

「わかりました。また電話します」

切れた電話の受話器を置くと、すぐさま電話が鳴った。今度は製品供給先である自動車メーカーのTOYOSANからだった。

「御社からうちのサーバーへの攻撃をEDR*1 が検知しました。何かありましたか?」

「うちから? よくわかりませんが、ランサムウェアに感染したようで……」

「なんですって?! では詳細がわかったら連絡をください!」

TOYOSANの担当者は大慌てで、挨拶もせず電話を切ってしまった。

それから、徐々に社員が出勤してきて大騒ぎになったという訳だ。

その日の午前中、ニュース速報が流れた。

【大手自動車メーカーTOYOSANの全工場でライン停止。サプライチェーンのランサムウェア感染で……】

どこかで目にしたことがあるような事件ではないでしょうか。

この例では、ランサムウェア被害に遭った企業が大手企業のサプライチェーンの一部に入っていたために、広い範囲に影響が及んでしまったものです。しかし、サプライチェーンを構成していなくても被害には遭いますし、ランサムウェアの被害は毎日のように発生しています。

この事例での被害者企業、株式会社部品サプライでは、何がよくなかったのでしょうか。

総務部長が放心状態になったということから、おそらくサイバー攻撃を受けたときの計画が作られていなかったのだと想像できます。計画や訓練がなされていないと、有事の際に何をしていいのか分からず放心状態になってしまいます。

では、そうならないためにどうすればいいのかを考えてみましょう。

1 ランサムウェア被害の実態

企業等の事業継続に重大な影響を及ぼすランサムウェアですが、その被害発生実態はどうなっているのでしょうか。

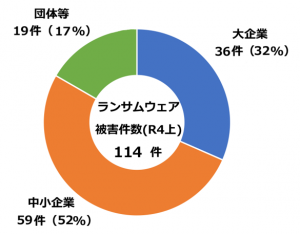

次の図をご覧ください。これは、警察庁が2022年9月に発表した「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」から抜粋した、ランサムウェア被害に遭った企業等の規模による割合です。

この図を見ると、ランサムウェア被害の半数以上を中小企業が占めています。「うちは小さい会社だから狙われない」とはいえないことがおわかりいただけるかと思います。一方、国内における大企業の割合は1%にも満たないことを考えると、やはり大企業がターゲットにされているという現実も見えてきます。

さらに、ひとたびランサムウェア被害に遭うと、長期間にわたる事業の停止やシステム復旧等に莫大な費用が発生します。

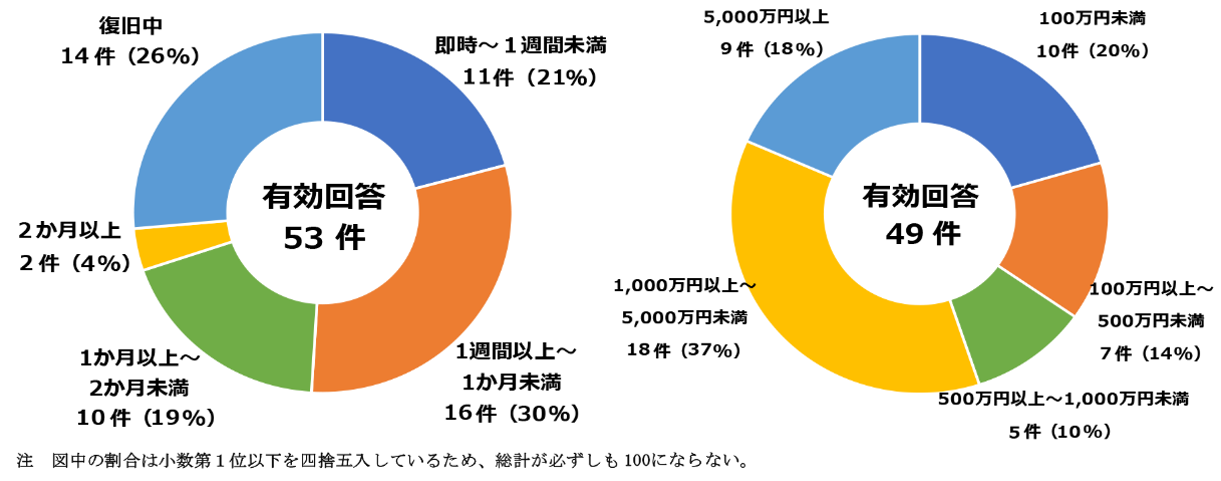

これも警察庁発表の資料から実際の被害を見てみましょう。

この図の左側が事業停止期間、右側が調査や復旧に要した費用です。ランサムウェアの被害に遭うと1か月程度は事業が停止するとともに、1,000万円程度の費用損害が発生すると見込むことができます。

2 サイバー攻撃は大地震と同じ

企業が攻撃者にターゲットとしてロックオンされた場合、その攻撃から完全に防御することはほぼ不可能といえます。

例をあげると、2011年に三菱重工業がサイバー攻撃を受け、最新鋭の潜水艦やミサイルといった防衛関連情報を含む情報が外部に流出した可能性が判明しています。国外に目を向けると、2015年に米国の人事管理局(OPM)が不正にアクセスを受け、政府職員の個人情報が流出しています。

最も高度なセキュリティが求められる防衛産業や米国の政府機関ですら、サイバー攻撃の被害を受けて攻撃者の侵入を許してしまうのです。一方、民間企業である大企業はもちろんのこと、セキュリティに潤沢に予算を割けない中小企業が狙われたらひとたまりもないのが実情です。プロローグにあった部品サプライのような悲劇は、いつ、どこの会社に起こってもまったく不思議ではありません。

つまり「サイバー攻撃被害を完全に防ぐことは不可能だ」と考えることが、情報セキュリティへの取組みのスタートラインだということです。

大地震への備え、防災は必要です。しかし、それを完全に防ぐことができるとは誰も考えません。どんなに対策を施しても防ぎきれないことがあるからです。ところが、サイバー攻撃となると「セキュリティを固めれば防げる」とか「うちは狙われないから大丈夫」といった考えに落ち着いてしまい、被害に遭ったときのことから目を逸らしてしまいます。

サイバー攻撃による被害は「防ぐか破られるか」ではなく、「いつやられるか」という時期的な違いでしかありません。

それゆえ、事業継続計画(BCP)*2 の中に、大地震といった「災害」に関する項目が置かれるのと同様に、「サイバー攻撃被害」についても考えておく必要があります。

3 実際の被害からの教訓

2022年4月に内閣サイバーセキュリティセンター(NISC)が発表した資料「サイバー攻撃を受けた組織における対応事例集」の中に、「組織がインシデント経験から得た主な気付きと取組み」が掲載されています。いくつか例をあげてみましょう。

|

● サイバー攻撃による経営へのインパクトを理解し、適切な情報提供を受けた上で、トップが納得して意思決定する。 NISC「サイバー攻撃を受けた組織における対応事例集」から抜粋 |

実際にサイバー攻撃を受けた企業自らが振り返った言葉だけに、それぞれに重みが感じられます。

もし、いずれの対策も講じられていないようであれば、これらの言葉を他山の石とすべきではないでしょうか。

4 後悔することになる前に今日からできること

まずは、サイバー攻撃被害を大地震と同じものと考え、BCPの中に対応計画を盛り込んでください。

サイバー攻撃被害が発生すると、被害範囲や原因の特定といった調査を行う必要があります。そういったことを行うのがデジタル鑑識(デジタルフォレンジック)です。デジタル鑑識はセキュリティの括りに入れられることが多い業務ですが、セキュリティとデジタル鑑識は似て非なる技術と知識が必要とされます。

警察でいえば防犯がセキュリティで、鑑識がデジタル鑑識に当たります。どちらも犯罪者の手口や心理を理解しておく必要があるという点では共通しますが、被害を防ぐ活動と証拠を集める活動では必要とされる技術が異なるのは当然です。

社内の人材でデジタル鑑識に当たることができればいいのですが、そこまでの人材を確保することは難しく、外部に委託することとなるでしょう。その際、気をつけていただきたいことがあります。それは、経営層が理解できる言葉で説明できる外部会社を選んで欲しいということです。先に紹介したNISCの資料にも「気付き」として「経営層と現場の橋渡しが重要であり、経営側の聞く力と現場側の伝える力の育成」ということが挙げられています。いくら高い技術力を持っていても、それを経営層が理解できる言葉で伝えられなければ経営層の判断に役立てることができません。

また、先ほどの「フォレンジックベンダー等の外部委託先を含む連絡フローをあらかじめ整備する」という気付きに関してですが、デジタル鑑識事業者はまだ数が少なく、しかもサイバー攻撃被害の増加に伴って依頼が立て込んでいる状況にあり、調査を依頼しても数か月待ちといった事業者もあると聞いています。

そういった中で、我々、合同会社デジタル鑑識研究所は、代表が警視庁で長年にわたりサイバー犯罪捜査を行ってきた経歴を有します。サイバー犯罪捜査では、裁判官や検察官が理解できる言葉で捜査の結果を書面にする必要があります。これを数多くのサイバー事件で行ってきた経験が経営層にも分かる言葉で説明できる力になります。

デジタル鑑識研究所では「DFLメンバー」という会員制度があり、会員になると各種料金が割引になるなどの特典が得られるとともに、インシデントの際の委託先確保を行うことが可能となります。

■DFLメンバーについて(合同会社デジタル鑑識研究所)

https://dflabo.co.jp/#DFLmember

転ばぬ先の杖としてセキュリティを固めることはとても重要です。ですが、転んでも正しく受け身を取ることでケガを最小限に抑え、すぐに立ち上がることができるように常日頃から備えることも必要不可欠です。

受け身を取る、すぐに立ち上がるといったことを今風に言うと「サイバーレジリエンス」となります。

サイバーレジリエンスを高めて、万が一の際の、早期の事業再開を可能にしましょう。

|

<用語について> |

⇒ Websiteはこちら